Kryptowissen.de

Kryptologie, Kryptographie und Kryptoanalyse

WPA/WPA2

Als WEP gebrochen war, galt es schnell zu reagieren. Langwierige Standardisierungsprozesse waren fehl am Platz. Aus dieser Not wurde ein Teil von 802.11i unter dem Namen Wi-Fi Protected Access (WPA) standardisiert. Ziel war es die große Sicherheitslücke, die durch den Einsatz von WEP entstanden ist, zu schließen, ohne die schon vorhandene Hardware austauschen zu müssen.Neben der Stärkung der Schlüssel, musste auch die Verwendung der Schlüssel neu konzipiert werden. Zwar ist die in 802.11i definierte Grundarchitektur für Schlüsselaustausch, Schlüsselgenerierung, Erneuerung des Schlüsselmaterials und Schutz der ausgetauschten Pakete gleich wie in WPA, allerdings unterschiedenen sich die Standards darin, welche Algorithmen unterstützt werden. Dadurch, dass WPA keine vollständige Umsetzung von IEEE 802.11i ist und starke Kryptomechanismen nicht unterstütz wurden, war es nur eine Frage der Zeit, wann auch WPA unsicher wurde. Inzwischen gilt die Verschlüsselung, Authentifizierung und Integritätssicherung als gebrochen.

Navigation:

WPA2

Mit WPA2 erfolgte dann endlich die vollständige Umsetzung von IEEE 802.11i. Im Gegensatz zu WPA verwendet WPA2 den Verschlüsselungsstandard AES, wenn CCMP als Protokoll verwendet wird. WPA hingegen unterstützt nur die Stromchiffre RC4, die mit TKIP eingesetzt wird, was einer der Angriffsstellen für WPA war und ist.Authentifizierung

Bei WPA2 kommen zwei Authentifizierungsmodi zum Einsatz. Bei kleinen Installationen wird meist auf die Authentifizierung „Personal“ zurückgegriffen, bei der Pre-Shared Keys (PSK) benutzt werden. Die zweite Authentifizierungsmethode „Enterprise“ richtet sich an größere Netzwerke und nutzt 802.1X. Wesentlicher Bestandteilt ist hier die Authentifizierung via RADIUS.Personal-Mode

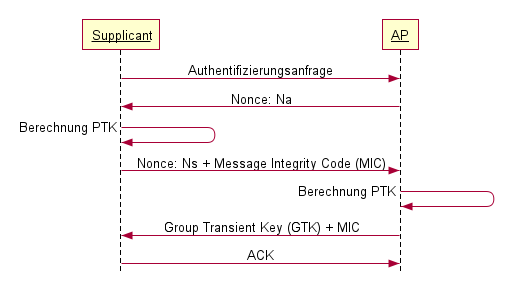

Beim Personal-Mode erfolgt die Netzwerk-Authentifizierung mit einem Pre-Shared-Key (PSK), über den sowohl der Supplicant als auch der Access-Point verfügen. Das Passwort besitzt dabei eine Länge von 8 bis 63 Zeichen. Aus dem Pre-Shared-Key berechnet sich der Pairwise Master Key (PMK) durch die Mehrfachanwendung einer Hashfunktion (z.B. SHA1 / 4096 Durchgänge).4-Wege-Handshake (4 Way Handshake)

Der PTK leitet sich aus dem PMK, den beiden Nonces aus dem Handshake und den MAC-Adressen ab. Dementsprechend berechnet er sich:

PTK = PMK + Na + Ns + SupplicantMacAdresse + APMacAdresse

Anschließend sendet der Supplicant nun noch seine Nonce (Ns) zu, damit auch der AP den PTK berechnen kann. Zusätzlich schickt er ihm noch einen Message Integrity Code (MIC) mit, um Authentizität und Integrität zu gewährleisten.

Der PTK kann nun für die Verschlüsselung bei Unicast-Kommunikation verwendet werden, sprich zur Kommunikation zwischen Supplicant und AP. Für deine Multicast-Kommunikation zwischen Supplicant und anderen Supplicants wählt der AP he Gruppe einen zufälligen Group Master Key (GMK). Aus diesem leitet sich der Group Transient Key (GTK) ab, der wiederum an die Gruppenmitglieder verteilt wird. Falls ein Gruppenmitglied die Gruppe verlässt, müssen alle Nutzer die Schlüssel austauschen.

Zum Abschluss bestätigt der Supplicant noch einmal dem AP die Kommunikation und schließt damit den 4-Wege-Handshake ab.

Enterprise-Mode

Der Enterprise-Mode wird in den meisten Fällen in Unternehmen eingesetzt. Falls hier ein Supplicant Verbindung mit dem AP herstellt, sperrt der AP erst einmal die Nutzung des WLANs und lässt nur Authentifizierungsverkehr durch. Nun muss sich der Supplicant mittels EAP authentifizieren. Ist diese Authentifizierung erfolgreich, dann geschieht die Schlüsselverteilung wie oben im WPA2-Personal-Mode vorgestellt.Quellen und Verweise

- Roland Bless et al.: Sichere Netzwerkkommunikation. Springer Verlag, 2005, ISBN 3-540-21845-9.

- https://media.ccc.de/v/58

Artikel vom 01.11.2016